Το Ransomware είναι ένας τύπος κακόβουλου λογισμικού που εμποδίζει την κανονική πρόσβαση σε ένα σύστημα ή αρχεία, εκτός αν το θύμα καταβάλει λύτρα. Οι περισσότεροι άνθρωποι είναι εξοικειωμένοι με τις παραλλαγές crypto-ransomware, όπου τα αρχεία είναι εγκιβωτισμένα σε ασυμπίεστη κρυπτογράφηση, αλλά το πρότυπο είναι στην πραγματικότητα πολύ μεγαλύτερο από αυτό.

Στην πραγματικότητα, το ransomware χρονολογείται σχεδόν δέκα χρόνια. Όπως πολλές απειλές για την ασφάλεια των υπολογιστών, προέρχεται από τη Ρωσία και τις όμορες χώρες. Από την πρώτη ανακάλυψή του, το Ransomware εξελίχθηκε για να γίνει μια όλο και ισχυρότερη απειλή, ικανή να εξαγάγει όλο και μεγαλύτερα λύτρα.

Early Ransomware: Από τη Ρωσία με το μίσος

Τα πρώτα δείγματα ransomware ανακαλύφθηκαν στη Ρωσία μεταξύ 2005 και 2006. Αυτά δημιουργήθηκαν από ρώσους οργανωμένους εγκληματίες και απευθύνονταν κυρίως σε ρώσικα θύματα, καθώς και σε όσους ζούσαν στις γειτονικές χώρες Ρώσοφωνης όπως η Λευκορωσία, η Ουκρανία και το Καζακστάν.

Μία από αυτές τις παραλλαγές ransomware ονομάστηκε TROJ_CRYZIP.A. Αυτό ανακαλύφθηκε το 2006, πολύ πριν από την εξόρυξη του όρου. Έχει επηρεάσει σε μεγάλο βαθμό τα μηχανήματα που λειτουργούν με Windows 98, ME, NT, 2000, XP και Server 2003. Αφού φορτωθεί και εκτελεστεί, θα εντοπίσει αρχεία με συγκεκριμένο τύπο αρχείου και θα τα μεταφέρει σε ένα φάκελο ZIP προστατευμένο με κωδικό, πρωτότυπα. Για να μπορέσει το θύμα να ανακτήσει τα αρχεία του, θα έπρεπε να μεταφέρει 300 δολάρια σε λογαριασμό E-Gold.

Το E-Gold μπορεί να περιγραφεί ως πνευματικός προκάτοχος του BitCoin. Ένα ανώνυμο ψηφιακό νόμισμα που βασίζεται σε χρυσό, το οποίο διαχειριζόταν μια εταιρεία με έδρα τη Φλώριδα, αλλά καταχωρήθηκε στον Άγιο Χριστόφορο και Νέβις, προσέφερε σχετική ανωνυμία, αλλά γρήγορα έγινε υπέρ του οργανωμένου εγκληματία ως μεθόδου πλύσης βρώμικου χρήματος. Αυτό οδήγησε την αμερικανική κυβέρνηση να την αναστείλει το 2009, και η εταιρεία διπλώθηκε πολύ σύντομα.

Οι μεταγενέστερες παραλλαγές ransomware θα χρησιμοποιούσαν ανώνυμα κρυπτογραφικά νομίσματα, όπως Bitcoin, προπληρωμένες χρεωστικές κάρτες και ακόμη και αριθμούς τηλεφώνου υψηλής ποιότητας ως μέθοδο πληρωμής.

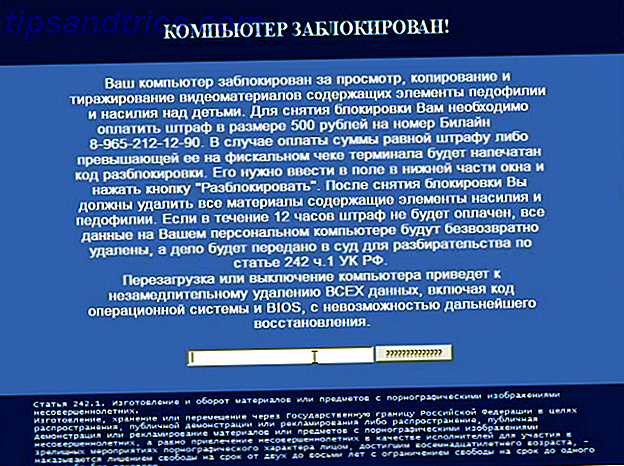

Το TROJ_RANSOM.AQB είναι μια άλλη παραλλαγή ransomware που προσδιόρισε η Trend Micro το 2012. Η μέθοδος της μόλυνσης ήταν να αντικαταστήσει το Master Boot Record (MBR) των Windows με δικό του κακόβουλο κώδικα. Όταν ο υπολογιστής ξεκίνησε, ο χρήστης θα δει ένα μήνυμα λύσης γραμμένο στα ρωσικά, το οποίο ζήτησε από το θύμα να πληρώσει 920 Ουκρανικά Hryvnia μέσω QIWI - ένα σύστημα πληρωμών με έδρα την Κύπρο, που ανήκει στη Ρωσία. Όταν καταβληθεί, το θύμα θα πάρει έναν κωδικό, ο οποίος θα τους επέτρεπε να επαναφέρουν τον υπολογιστή τους σε κανονικό επίπεδο.

Με πολλούς από τους εντοπισθέντες φορείς εκμετάλλευσης ransomware να εντοπίζονται από τη Ρωσία, θα μπορούσε να υποστηριχθεί ότι η εμπειρία που αποκτήθηκε από τη στόχευση της εγχώριας αγοράς τους έχει καταστήσει καλύτερο να στοχεύουν διεθνείς χρήστες.

Σταματήστε, Αστυνομία!

Προς τα τέλη της δεκαετίας του 2000 και την αρχή του 2010, τα ransomware αναγνωρίζονταν όλο και περισσότερο ως απειλή για τους διεθνείς χρήστες. Αλλά υπήρχε ακόμη πολύς δρόμος πριν να ομογενοποιηθεί στην ισχυρή παραλλαγή crypto-ransomware που βλέπουμε σήμερα.

Γύρω από αυτό το χρονικό διάστημα έγινε συνηθισμένο το ransomware να παραμονώσει την επιβολή του νόμου για να εξαγάγει λύτρα. Θα κατηγορούσαν το θύμα να εμπλέκονται σε ένα έγκλημα - από την απλή παραβίαση πνευματικών δικαιωμάτων, μέχρι την παράνομη πορνογραφία - και να λένε ότι ο υπολογιστής τους βρίσκεται υπό έρευνα και έχει κλειδωθεί.

Στη συνέχεια, θα έδιναν στο θύμα μια επιλογή. Το θύμα μπορεί να επιλέξει να πληρώσει ένα "πρόστιμο". Αυτό θα μειώσει τις (ανύπαρκτες) χρεώσεις και θα επιστρέψει την πρόσβαση στον υπολογιστή. Αν το θύμα καθυστερήσει, το πρόστιμο θα διπλασιαστεί. Εάν το θύμα αρνείται να πληρώσει εξ ολοκλήρου, τα ransomware θα τους απειλούσαν με σύλληψη, δίκη και πιθανή φυλάκιση.

Η πιο ευρέως αναγνωρισμένη παραλλαγή της αστυνομικής ransomware ήταν ο Reveton. Αυτό που έκανε τον Reveton τόσο αποτελεσματικό ήταν ότι χρησιμοποίησε τον εντοπισμό ώστε να φαίνεται πιο νόμιμος. Θα προέκυπτε το πού βασίστηκε ο χρήστης και, στη συνέχεια, θα διαδόθηκε η σχετική τοπική επιβολή του νόμου.

Έτσι, αν το θύμα είχε έδρα στις Ηνωμένες Πολιτείες, το σημείωμα λύτρα φαίνεται να είναι από το Υπουργείο Δικαιοσύνης. Εάν ο χρήστης ήταν Ιταλός, θα υιοθετούσε το στυλ της Guardia di Finanza. Οι Βρετανοί χρήστες θα δουν ένα μήνυμα από την Μητροπολιτική Αστυνομία του Λονδίνου ή την Αστυνομία Strathclyde.

Οι κατασκευαστές του Reveton κάλυπταν όλες τις βάσεις τους. Ήταν εντοπισμένη για σχεδόν κάθε ευρωπαϊκή χώρα, καθώς και την Αυστραλία, τον Καναδά, τη Νέα Ζηλανδία και τις Ηνωμένες Πολιτείες. Αλλά είχε ένα ελάττωμα. Δεδομένου ότι δεν κρυπτογράφησε τα αρχεία του χρήστη, θα μπορούσε να αφαιρεθεί χωρίς παρενέργειες. Αυτό θα μπορούσε να επιτευχθεί με ένα live-CD antivirus ή με την εκκίνηση σε ασφαλή λειτουργία.

CryptoLocker: Το πρώτο μεγάλο Crypto-Ransomware

Το Crypto-ransomware δεν έχει τέτοιο ελάττωμα. Χρησιμοποιεί σχεδόν ασύγκριτη κρυπτογράφηση για να καταλάβει τα αρχεία του χρήστη. Ακόμα και αν καταργηθεί το κακόβουλο λογισμικό, τα αρχεία παραμένουν κλειδωμένα. Αυτό ασκεί τεράστια πίεση στο θύμα να πληρώσει.

CryptoLocker ήταν το πρώτο ευρέως αναγνωρίσιμο crypto-ransomware CryptoLocker είναι ο κακόβουλος κακόβουλος λογισμός και είναι εδώ τι μπορείτε να κάνετε Το CryptoLocker είναι το πιο κακόβουλο λογισμικό για πάντα και εδώ είναι τι μπορείτε να κάνετε Το CryptoLocker είναι ένα είδος κακόβουλου λογισμικού που καθιστά τον υπολογιστή σας εντελώς άχρηστο κρυπτογράφο των αρχείων σας. Στη συνέχεια, απαιτεί χρηματική πληρωμή πριν να επιστραφεί η πρόσβαση στον υπολογιστή σας. Διαβάστε περισσότερα και εμφανίστηκε προς το τέλος του 2013. Είναι δύσκολο να εκτιμηθεί η κλίμακα των μολυσμένων χρηστών με οποιοδήποτε βαθμό ακρίβειας. Το ZDNet, ένα εξαιρετικά σεβαστό περιοδικό τεχνολογίας, ανίχνευσε τέσσερις διευθύνσεις bitcoin που χρησιμοποιήθηκαν από το κακόβουλο λογισμικό και ανακάλυψε ότι έλαβαν περίπου 27 εκατομμύρια δολάρια πληρωμών.

Διανεμήθηκε μέσω μολυσμένων συνημμένων ηλεκτρονικού ταχυδρομείου, τα οποία διαδόθηκαν μέσω τεράστιων δικτύων ανεπιθύμητης αλληλογραφίας, καθώς και μέσω του botnet του Gameover ZeuS. Μόλις είχε υπονομεύσει ένα σύστημα, θα κρυπτογραφούσε συστηματικά τα αρχεία εγγράφων και πολυμέσων με ισχυρή κρυπτογραφία δημόσιου κλειδιού RSA.

Το θύμα θα είχε στη διάθεσή του σύντομο χρονικό διάστημα για να αποζημιώσει 400 δολάρια ΗΠΑ ή 400 ευρώ, είτε μέσω της Bitcoin, είτε μέσω του GreenDot MoneyPak - ενός συστήματος προπληρωμένων κουπονιών που ευνοούν οι εγκληματίες του κυβερνοχώρου. Εάν το θύμα απέτυχε να πληρώσει εντός 72 ωρών, οι φορείς εκμετάλλευσης απείλησαν ότι θα διαγράψουν το ιδιωτικό κλειδί, καθιστώντας αδύνατη την αποκρυπτογράφηση.

Τον Ιούνιο του 2014, οι διακομιστές διανομής CryptoLocker καταλήφθηκαν από έναν συνασπισμό ακαδημαϊκών, πωλητών ασφάλειας και υπηρεσιών επιβολής του νόμου στην επιχείρηση Tovar. Δύο προμηθευτές - FireEye και Fox-IT - μπόρεσαν να έχουν πρόσβαση σε μια βάση δεδομένων ιδιωτικών κλειδιών που χρησιμοποιείται από την CryptoLocker. Στη συνέχεια κυκλοφόρησαν μια υπηρεσία η οποία επέτρεπε στα θύματα να αποκρυπτογραφούν τα αρχεία τους δωρεάν. Το CryptoLocker είναι νεκρό: Εδώ είναι πώς μπορείτε να πάρετε τα αρχεία σας πίσω! Το CryptoLocker είναι νεκρό: Εδώ είναι πώς μπορείτε να πάρετε τα αρχεία σας πίσω! Διαβάστε περισσότερα

Παρόλο που η CryptoLocker ήταν βραχύβια, αποδείχθηκε οριστικά ότι το μοντέλο crypto-ransomware θα μπορούσε να είναι επικερδές και οδήγησε σε μια σχεδόν ψηφιακή κούρσα εξοπλισμών. Ενώ οι πωλητές ασφαλείας προετοίμασαν μετριασμό, οι εγκληματίες απελευθέρωσαν τις πιο εξελιγμένες παραλλαγές ransomware.

TorrentLocker και CryptoWall: Το Ransomware γίνεται πιο έξυπνο

Μία από αυτές τις βελτιωμένες παραλλαγές ransomware ήταν το TorrentLocker, το οποίο εμφανίστηκε λίγο μετά την πτώση του CryptoLocker.

Πρόκειται για μια μάλλον πεζοδρομημένη μορφή crypto-ransomware. Όπως και οι περισσότερες μορφές crypto-ransomware, ο φορέας της επίθεσης είναι κακόβουλο συνημμένο ηλεκτρονικού ταχυδρομείου, ειδικά τα έγγραφα του Word με κακόβουλες μακροεντολές Πώς να προστατευθείτε από το Malware του Microsoft Word Πώς να προστατευθείτε από το Microsoft Word Malware Γνωρίζατε ότι ο υπολογιστής σας μπορεί να μολυνθεί από κακόβουλο Microsoft Έγγραφα του Office ή ότι θα μπορούσατε να εξαπατήσετε να ενεργοποιήσετε τις ρυθμίσεις που χρειάζονται για να μολύνουν τον υπολογιστή σας; Διαβάστε περισσότερα . Μόλις μολυνθεί μια μηχανή, θα κρυπτογραφήσει τη συνηθισμένη ποικιλία μέσων και αρχείων γραφείου χρησιμοποιώντας κρυπτογράφηση AES.

Η μεγαλύτερη διαφορά ήταν η εμφάνιση των σημειώσεων λύτρας. Το TorrentLocker θα εμφανίζει τα λύτρα που απαιτούνται στο τοπικό νόμισμα του θύματος. Έτσι, εάν το μολυσμένο μηχάνημα ήταν εγκατεστημένο στην Αυστραλία, το TorrentLocker θα εμφανίζει την τιμή σε δολάρια Αυστραλίας. Το TorrentLocker είναι ένα νέο πρόγραμμα Ransomware Down Under. Και είναι κακό. TorrentLocker είναι ένα νέο Ransomware κάτω κάτω. Και είναι κακό. Διαβάστε περισσότερα, πληρωτέα στο BitCoin. Θα περιγράψει ακόμη και τις τοπικές ανταλλαγές BitCoin.

Έχουν υπάρξει ακόμη και καινοτομίες στη διαδικασία μόλυνσης και παγίδευσης. Πάρτε το CryptoWall 4.0, για παράδειγμα, το πιο πρόσφατο στέλεχος στην οικογένεια φοβισμένων κρυπτο-ransomware.

Αυτό έχει αλλάξει τον τρόπο με τον οποίο μολύνει τα συστήματα και τώρα μετονομάζει όλα τα μολυσμένα αρχεία, εμποδίζοντας έτσι τον χρήστη να προσδιορίσει τι έχει κρυπτογραφηθεί και καθιστώντας πιο δύσκολο την αποκατάσταση από ένα αντίγραφο ασφαλείας.

Το Ransomware στοχεύει τώρα σε εξειδικευμένες πλατφόρμες

Με συντριπτική πλειοψηφία, το ransomware στοχεύει σε υπολογιστές που εκτελούν Windows και, σε μικρότερο βαθμό, smartphones με Android. Ο λόγος για τον οποίο μπορεί να αποδοθεί ως επί το πλείστον σε μερίδιο αγοράς. Πολύ περισσότεροι άνθρωποι χρησιμοποιούν τα Windows από το Linux. Αυτό καθιστά τα Windows ένα πιο ελκυστικό στόχο για τους προγραμματιστές κακόβουλου λογισμικού.

Όμως, κατά τη διάρκεια του προηγούμενου έτους, αυτή η τάση έχει αρχίσει να αντιστρέφει - αν και αργά - και αρχίζουμε να βλέπουμε το crypto-ransomware να απευθύνεται στους χρήστες Mac και Linux.

Το Linux.Encoder.1 ανακαλύφθηκε το Νοέμβριο του 2015 από την Dr.Web - μια σημαντική ρωσική εταιρεία ασφάλειας στον κυβερνοχώρο. Εκτελείται εξ 'αποστάσεως από ένα ελάττωμα στο Magento CMS και θα κρυπτογραφεί έναν αριθμό τύπων αρχείων (αρχεία γραφείου και πολυμέσων, καθώς και τύπους αρχείων που σχετίζονται με εφαρμογές ιστού) χρησιμοποιώντας κρυπτογράφηση δημόσιου κλειδιού AES και RSA. Προκειμένου να αποκρυπτογραφήσει τα αρχεία, το θύμα θα πρέπει να πληρώσει ένα λύτρο από ένα bitcoin.

Νωρίτερα φέτος, είδαμε την άφιξη των ρανσωμάτων KeRanger, τα οποία στοχεύουν χρήστες Mac Τι απειλές για την ασφάλεια αντιμετωπίζουν οι χρήστες Mac το 2016; Τι απειλές για την ασφάλεια αντιμετωπίζουν οι χρήστες Mac το 2016; Αξία ή όχι, το Mac OS X έχει τη φήμη ότι είναι πιο ασφαλές από τα Windows. Αλλά αυτή η φήμη αξίζει ακόμα; Ποιες απειλές ασφαλείας υπάρχουν για την πλατφόρμα της Apple και πώς επηρεάζουν τους χρήστες; Διαβάστε περισσότερα . Αυτό είχε ένα ασυνήθιστο διάνυσμα επίθεσης, καθώς εισήλθε στα συστήματα με την διείσδυση των ενημερώσεων λογισμικού του Transmission - ένα δημοφιλές και νόμιμο πρόγραμμα-πελάτη BitTorrent.

Ενώ η απειλή του ransomware σε αυτές τις πλατφόρμες είναι μικρή, είναι αναμφισβήτητα αυξανόμενη και δεν μπορεί να αγνοηθεί.

Το μέλλον του Ransomware: Καταστροφή ως υπηρεσία

Έτσι, πώς μοιάζει το μέλλον του ransomware; Αν έπρεπε να το θέσω σε λέξεις: μάρκες και franchises.

Αρχικά, ας μιλήσουμε για franchises. Μια ενδιαφέρουσα τάση έχει προκύψει τα τελευταία χρόνια, με δεδομένο ότι η ανάπτυξη των ransomware έχει γίνει απίστευτα εμπορεύσιμη. Σήμερα, εάν μολυνθείτε από ransomware, είναι τελείως πιθανό ότι το άτομο που το διανέμει δεν είναι το άτομο που το δημιούργησε.

Στη συνέχεια, υπάρχει branding. Ενώ πολλά στελέχη ransomware έχουν κερδίσει αναγνώριση ονόματος για την καταστροφική δύναμη που διαθέτουν, ορισμένοι κατασκευαστές έχουν ως στόχο να κάνουν τα προϊόντα τους ως ανώνυμα και γενικά όσο το δυνατόν.

Η αξία ενός ransomware λευκής ετικέτας είναι ότι μπορεί να επανασχεδιαστεί. Από ένα κύριο στέλεχος ransomware, μπορούν να προκύψουν άλλα εκατοντάδες. Ίσως αυτός είναι ο λόγος για τον οποίο το πρώτο τρίμηνο του 2015, περισσότερα από 725.000 δείγματα ransomware συλλέχθηκαν από την McAfee Labs. Αυτό αντιπροσωπεύει μια τριμηνιαία αύξηση σχεδόν 165%.

Φαίνεται εξαιρετικά απίθανο ότι οι αρχές επιβολής του νόμου και η βιομηχανία ασφάλειας θα μπορέσουν να συγκρατήσουν αυτή την αυξανόμενη παλίρροια.

Έχετε πληγεί από ransomware; Πληρώσατε τα χρήματά σας, χάσατε τα δεδομένα σας ή κατάφερα να ξεπεραστεί το πρόβλημα με κάποιο άλλο τρόπο (ίσως ένα αντίγραφο ασφαλείας); Πείτε μας για τα σχόλια!

Image Credits: ιδιωτικότητα και ασφάλεια από το Nicescene μέσω του Shutterstock

![Ποιες είναι οι καλύτερες εφαρμογές μουσικής στο Facebook; [Εβδομαδιαίες Συμβουλές Facebook]](https://www.tipsandtrics.com/img/internet/689/what-are-best-facebook-music-apps.jpg)