Όταν ακούτε "παραβίαση ασφαλείας", τι έχει σημασία; Ένας κακόβουλος χάκερ που κάθεται μπροστά στις οθόνες με το ψηφιακό κείμενο του Matrix να τρέχει κάτω; Ή ένας έφηβος που ζει υπόγειο που δεν έχει δει το φως της ημέρας σε τρεις εβδομάδες; Τι λέτε για έναν ισχυρό υπερυπολογιστή που προσπαθεί να χάσει ολόκληρο τον κόσμο;

Η πραγματικότητα είναι ότι όλες αυτές οι καταστάσεις μπορούν να καταλήξουν σε μια απλή πτυχή: τον ταπεινό - αλλά ζωτικό - κωδικό πρόσβασης. Αν κάποιος έχει τον κωδικό σας, είναι ουσιαστικά το παιχνίδι. Εάν ο κωδικός πρόσβασής σας είναι πολύ μικρός ή μπορεί εύκολα να μαντέψετε, το παιχνίδι ολοκληρώνεται. Και όταν υπάρχει παραβίαση ασφαλείας, μπορείτε να μαντέψετε τι φαινομενικά άνθρωποι ψάχνουν στο σκοτεινό δίχτυ. Σωστά. Ο κωδικός σας.

Υπάρχουν επτά κοινές τακτικές που χρησιμοποιούνται για την απόκρυψη κωδικών πρόσβασης. Ας ΡΙΞΟΥΜΕ μια ΜΑΤΙΑ.

1. Λεξικό

Πρώτα από τον κοινό οδηγό τακτικής hacking κωδικών πρόσβασης είναι η επίθεση λεξικού. Γιατί ονομάζεται επίθεση λεξικού; Επειδή προσπαθεί αυτόματα κάθε λέξη σε ένα καθορισμένο "λεξικό" ενάντια στον κωδικό πρόσβασης. Το λεξικό δεν είναι αυστηρά αυτό που χρησιμοποιήσατε στο σχολείο.

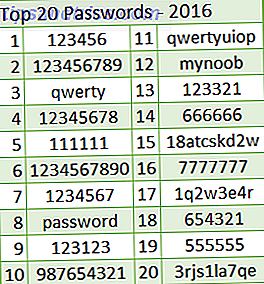

Όχι. Αυτό το λεξικό είναι στην πραγματικότητα ένα μικρό αρχείο που περιέχει επίσης τους συνήθης συνδυασμούς κωδικών που χρησιμοποιούνται περισσότερο. Αυτό περιλαμβάνει 123456, qwerty, κωδικό πρόσβασης, mynoob, πριγκίπισσα, μπέιζ-μπώλ και όλων των εποχών κλασικό, hunter2.

Πλεονεκτήματα: γρήγορα, συνήθως θα ξεκλειδώσετε κάποιους θλιβερούς λογαριασμούς.

Μειονεκτήματα: ακόμη και ελαφρώς ισχυρότεροι κωδικοί θα παραμείνουν ασφαλείς.

Παραμείνετε ασφαλείς με: Χρησιμοποιήστε έναν ισχυρό κωδικό πρόσβασης μίας χρήσης για κάθε λογαριασμό, σε συνδυασμό με μια εφαρμογή διαχείρισης κωδικού πρόσβασης. Ο διαχειριστής κωδικών πρόσβασης σας επιτρέπει να αποθηκεύσετε τους άλλους κωδικούς σας Πώς διαχειριστές κωδικών πρόσβασης Κρατήστε τους κωδικούς σας ασφαλή Πώς οι διαχειριστές κωδικών πρόσβασης Διατηρήστε τους κωδικούς πρόσβασης Ασφαλείς κωδικοί πρόσβασης που είναι δύσκολο να σπάσουν είναι επίσης δύσκολο να θυμηθούν. Θέλετε να είστε ασφαλείς; Χρειάζεστε έναν διαχειριστή κωδικών πρόσβασης. Δείτε πώς λειτουργούν και πώς σας κρατούν ασφαλείς. Διαβάστε περισσότερα σε ένα αποθετήριο. Στη συνέχεια, μπορείτε να χρησιμοποιήσετε έναν μοναδικό, γελοία ισχυρό κωδικό πρόσβασης για κάθε τοποθεσία. Εδώ είναι οι επιλογές της εφαρμογής διαχείρισης κωδικού πρόσβασης Ο Διαχειριστής σας κωδικών πρόσβασης είναι ασφαλής; 5 Σύγκριση Υπηρεσιών Ο Διαχειριστής Κωδικών σας είναι Ασφαλής; 5 Σύγκριση υπηρεσιών Αν δεν έχετε μια απίστευτη μνήμη, δεν υπάρχει τρόπος να ελπίζετε να θυμάστε όλα τα ονόματα χρήστη και τους κωδικούς πρόσβασής σας. Η λογική επιλογή είναι να χρησιμοποιήσετε έναν διαχειριστή κωδικών πρόσβασης - αλλά ποιο είναι το καλύτερο; Διαβάστε περισσότερα .

2. Brute Force

Στη συνέχεια, θεωρούμε μια επίθεση βίαιης δύναμης, όπου ένας εισβολέας προσπαθεί κάθε πιθανό συνδυασμό χαρακτήρων. Οι δοκιμασμένοι κωδικοί πρόσβασης θα ταιριάζουν με τις προδιαγραφές για τους κανόνες περίπλοκης συμπεριφοράς, όπως π.χ. ένα ανώτατο, ένα μικρό, δεκαδικά ψηφία της Pi, η παραγγελία πίτσα και ούτω καθεξής.

Μια επίθεση βίαιης δύναμης θα δοκιμάσει επίσης τους πιο συχνά χρησιμοποιούμενους συνδυασμούς αλφαριθμητικών χαρακτήρων. Αυτά περιλαμβάνουν τους παλαιότερους κωδικούς πρόσβασης, καθώς και τους 1q2w3e4r5t, zxcvbnm και qwertyuiop.

Πλεονεκτήματα: θεωρητικά θα σπάσει τον κωδικό πρόσβασης προσπαθώντας κάθε συνδυασμός.

Μειονεκτήματα: ανάλογα με το μήκος και τη δυσκολία του κωδικού πρόσβασης, μπορεί να χρειαστεί πολύς χρόνος. Ρίξτε σε μερικές μεταβλητές όπως $, &, {, ή] και η εργασία γίνεται εξαιρετικά δύσκολη.

Παραμείνετε ασφαλείς με: πάντα να χρησιμοποιείτε έναν μεταβλητό συνδυασμό χαρακτήρων και, όπου είναι δυνατόν, να εισαγάγετε επιπλέον σύμβολα για να αυξήσετε την πολυπλοκότητα 6 Συμβουλές για τη δημιουργία ενός άθραυστου κωδικού πρόσβασης που μπορείτε να θυμάστε 6 Συμβουλές για τη δημιουργία ενός άθραυστου κωδικού πρόσβασης που μπορείτε να θυμηθείτε Εάν οι κωδικοί πρόσβασης δεν είναι μοναδικοί άθλια, ίσως ανοίξετε την πόρτα και προσκαλέστε τους ληστές για μεσημεριανό γεύμα. Διαβάστε περισσότερα .

3. Phishing

Αυτό δεν είναι αυστηρά ένα "hack", αλλά πέφτοντας θήραμα σε μια απόπειρα phishing ή δόλιου phishing θα τελειώσει συνήθως άσχημα. Γενικά ηλεκτρονικά μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται από τα δισεκατομμύρια σε όλους τους χρήστες του διαδικτύου σε όλο τον κόσμο.

Ένα ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος (phishing) λειτουργεί γενικά έτσι:

- Ο χρήστης-στόχος λαμβάνει ένα πλαστογραφημένο μήνυμα ηλεκτρονικού ταχυδρομείου το οποίο ισχυρίζεται ότι προέρχεται από σημαντικό οργανισμό ή επιχείρηση

- Το απατηλό μήνυμα ηλεκτρονικού ταχυδρομείου απαιτεί άμεση προσοχή, με σύνδεση σε έναν ιστότοπο

- Ο σύνδεσμος προς τον ιστότοπο συνδέεται πραγματικά με μια ψεύτικη πύλη σύνδεσης, χλευασμένη για να εμφανιστεί ακριβώς το ίδιο με τον νόμιμο ιστότοπο

- Ο ανυποψίαστος χρήστης-στόχος εισάγει τα διαπιστευτήριά του σύνδεσης και είτε ανακατευθύνεται είτε ειδοποιείται να δοκιμάσει ξανά

- Τα διαπιστευτήρια χρήστη κλαπούν, πωλούνται ή χρησιμοποιούνται καταχρηστικά (ή και τα δύο!).

Παρά το γεγονός ότι ορισμένα από τα εξαιρετικά μεγάλα botnets που λειτουργούν εκτός σύνδεσης κατά τη διάρκεια του 2016, μέχρι το τέλος του έτους, η κατανομή ανεπιθύμητης αλληλογραφίας είχε αυξηθεί τετραπλάσια [IBM X-Force PDF, Registration]. Επιπλέον, τα κακόβουλα συνημμένα αυξήθηκαν με έναν ασύγκριτο ρυθμό, σύμφωνα με την παρακάτω εικόνα.

Και, σύμφωνα με την έκθεση απειλών Internet Symantec 2017, τα ψεύτικα τιμολόγια είναι το # 1 phishing δέλεαρ.

Πλεονεκτήματα: ο χρήστης μεταφέρει κυριολεκτικά τις πληροφορίες σύνδεσης, συμπεριλαμβανομένου του κωδικού πρόσβασης. Σχετικά υψηλό ποσοστό επιτυχίας, εύκολα προσαρμοσμένο στις συγκεκριμένες υπηρεσίες (τα αναγνωριστικά της Apple είναι ο # 1 στόχος).

Μειονεκτήματα: τα ηλεκτρονικά μηνύματα spam φιλτράρονται εύκολα και οι τομείς spam βρίσκονται στη μαύρη λίστα.

Μείνετε ασφαλείς από: έχουμε καλύψει πώς να εντοπίσουμε ένα ηλεκτρονικό μήνυμα ηλεκτρονικού "ψαρέματος" Πώς να εντοπίσετε ένα μήνυμα ηλεκτρονικού "ψαρέματος" (phishing) Πώς να εντοπίσετε ένα ηλεκτρονικό ταχυδρομείο ηλεκτρονικού "ψαρέματος" Οι απατεώνες θέτουν ως PayPal ή Amazon, προσπαθώντας να κλέψουν τον κωδικό πρόσβασης και τις πληροφορίες της πιστωτικής σας κάρτας, η εξαπάτηση τους είναι σχεδόν τέλεια. Σας δείχνουμε πώς να εντοπίσετε την απάτη. Διαβάστε περισσότερα (καθώς και να επιδιορθώσετε και να καταστρέψετε τις νέες τεχνικές phishing που πρέπει να γνωρίζετε: Vishing και Smishing New Phishing Τεχνικές για να είστε ενήμεροι για: Vishing και Smishing Η ψευδαίσθηση και το smishing είναι επικίνδυνες νέες παραλλαγές phishing. γνωρίζετε μια δοκιμασία ψευδούς ή χαλαρωτικής όταν φθάνει και πιθανότατα να είστε ένας στόχος; Επιπλέον, αυξήστε το φίλτρο ανεπιθύμητης αλληλογραφίας στην υψηλότερη ρύθμιση ή, ακόμα καλύτερα, χρησιμοποιήστε μια ενεργή λίστα λευκωμάτων. Χρησιμοποιήστε έναν έλεγχο συνδέσμων για να εξακριβώσετε 5 Γρήγορες τοποθεσίες που σας επιτρέπουν να ελέγξετε αν οι συνδέσεις είναι ασφαλείς 5 Γρήγορες τοποθεσίες που σας επιτρέπουν να ελέγξετε εάν οι σύνδεσμοι είναι ασφαλείς Όταν λαμβάνετε έναν σύνδεσμο, πρέπει να ελέγξετε για να βεβαιωθείτε ότι δεν είναι πηγή κακόβουλου λογισμικού ή μπροστά για phishing και αυτά τα πούλια συνδέσεων μπορούν να σας βοηθήσουν. Διαβάστε περισσότερα εάν ένας σύνδεσμος ηλεκτρονικού ταχυδρομείου είναι νόμιμος πριν κάνετε κλικ.

4. Κοινωνική Μηχανική

Η κοινωνική μηχανική είναι κάπως παρόμοια με το phishing στον πραγματικό κόσμο, μακριά από την οθόνη. Διαβάστε τα σύντομα, βασικά παραδείγματα παρακάτω (και εδώ είναι μερικά άλλα για να προσέξετε για το πώς να προστατευθείτε από αυτές τις 8 κοινωνικές μηχανικές επιθέσεις Πώς να προστατευθείτε από αυτές τις 8 κοινωνικές μηχανικές επιθέσεις Τι τεχνικές κοινωνικής μηχανικής θα χρησιμοποιήσει ένας χάκερ και πώς θα προστατεύσει Είστε ο ίδιος από αυτούς; Ας ρίξουμε μια ματιά σε μερικές από τις πιο κοινές μεθόδους επίθεσης.

Ένα βασικό μέρος οποιουδήποτε ελέγχου ασφαλείας μετράει τι καταλαβαίνει το σύνολο του εργατικού δυναμικού. Στην περίπτωση αυτή, μια εταιρεία ασφάλειας θα τηλεφωνήσει στην επιχείρηση που ελέγχει. Ο "εισβολέας" λέει στο πρόσωπο στο τηλέφωνο ότι είναι η νέα ομάδα τεχνικής υποστήριξης γραφείου και χρειάζονται τον τελευταίο κωδικό πρόσβασης για κάτι συγκεκριμένο. Ένα ανυποψίαστο άτομο μπορεί να παραδώσει τα κλειδιά στο βασίλειο χωρίς μια παύση για σκέψη.

Το τρομακτικό είναι πόσο συχνά αυτό λειτουργεί πραγματικά. Η κοινωνική μηχανική υπήρξε εδώ και αιώνες. Η ύπαρξη διπλοτύπων προκειμένου να αποκτήσετε πρόσβαση στην ασφαλή περιοχή είναι μια κοινή μέθοδος επίθεσης και αυτή που προστατεύεται μόνο από την εκπαίδευση. Αυτό συμβαίνει επειδή η επίθεση δεν θα ζητά πάντα πάντα έναν κωδικό πρόσβασης. Θα μπορούσε να είναι ένας ψεύτικος υδραυλικός ή ηλεκτρολόγος που ζητούσε είσοδο σε ένα ασφαλές κτίριο και ούτω καθεξής.

Πλεονεκτήματα: οι εξειδικευμένοι κοινωνικοί μηχανικοί μπορούν να εξαγάγουν πληροφορίες υψηλής αξίας από μια σειρά στόχων. Μπορεί να αναπτυχθεί κατά σχεδόν οποιονδήποτε, οπουδήποτε. Εξαιρετικά μυστικό.

Μειονεκτήματα: μια αποτυχία μπορεί να εγείρει υποψίες ως προς μια επικείμενη επίθεση, αβεβαιότητα ως προς το αν οι σωστές πληροφορίες που προμηθεύονται.

Μείνετε ασφαλείς από : αυτό είναι ένα δύσκολο. Μια επιτυχημένη επίθεση κοινωνικής μηχανικής θα ολοκληρωθεί μέχρι να συνειδητοποιήσετε ότι κάτι είναι λάθος. Η εκπαίδευση και η ευαισθητοποίηση σχετικά με την ασφάλεια αποτελούν βασική τακτική μετριασμού. Αποφύγετε την αποστολή προσωπικών πληροφοριών που θα μπορούσαν αργότερα να χρησιμοποιηθούν εναντίον σας.

5. Πίνακας ουράνιου τόξου

Ένα τραπέζι ουράνιου τόξου είναι συνήθως μια επίθεση χωρίς κωδικό πρόσβασης χωρίς σύνδεση. Για παράδειγμα, ένας εισβολέας έχει αποκτήσει μια λίστα με ονόματα χρηστών και κωδικούς πρόσβασης, αλλά είναι κρυπτογραφημένα. Ο κρυπτογραφημένος κωδικός πρόσβασης χτυπηθεί Κάθε ασφαλής ιστοσελίδα κάνει αυτό με τον κωδικό σας Κάθε ασφαλής ιστοσελίδα κάνει αυτό με τον κωδικό πρόσβασης Έχετε ποτέ αναρωτηθεί πώς οι ιστοσελίδες κρατούν τον κωδικό σας ασφαλή από παραβιάσεις δεδομένων; Διαβάστε περισσότερα . Αυτό σημαίνει ότι φαίνεται εντελώς διαφορετικό από τον αρχικό κωδικό πρόσβασης. Για παράδειγμα, ο κωδικός σας είναι (ελπίζω όχι!) Logmein. Το γνωστό hash του MD5 για αυτόν τον κωδικό πρόσβασης είναι "8f4047e3233b39e4444e1aef240e80aa".

Σφάλμα σε εσάς και εγώ. Αλλά σε ορισμένες περιπτώσεις, ο επιτιθέμενος θα εκτελέσει μια λίστα με κρυπτογραφημένους κωδικούς πρόσβασης μέσω ενός αλγόριθμου κατακερματισμού, συγκρίνοντας τα αποτελέσματα με ένα κρυπτογραφημένο αρχείο κωδικού πρόσβασης. Σε άλλες περιπτώσεις, ο αλγόριθμος κρυπτογράφησης είναι ευάλωτος και η πλειοψηφία των κωδικών πρόσβασης είναι ήδη ραγισμένα, όπως το MD5 (γι 'αυτό γνωρίζουμε το συγκεκριμένο hash για το "logmein".

Αυτό όπου ο πίνακας ουράνιου τόξου έρχεται πραγματικά στη δική του. Αντί να χρειάζεται να επεξεργάζεται εκατοντάδες χιλιάδες πιθανών κωδικών πρόσβασης και να ταιριάζει με τον προκύπτοντα κατακερματισμό τους, ένας πίνακας ουράνιου τόξου είναι ένα τεράστιο σύνολο προκαθορισμένων τιμών κατακερματισμού αλγόριθμου. Χρησιμοποιώντας ένα τραπέζι ουράνιου τόξου, μειώνεται δραστικά ο χρόνος που χρειάζεται για να σπάσετε έναν κωδικό πρόσβασης με χτύπημα - αλλά δεν είναι τέλειος. Οι χάκερ μπορούν να αγοράσουν προπληρωμένα τραπέζια ουράνιου τόξου γεμάτα με εκατομμύρια δυνατούς συνδυασμούς.

Πλεονεκτήματα: μπορεί να σπάσει ένα μεγάλο αριθμό δύσκολων κωδικών πρόσβασης σε σύντομο χρονικό διάστημα, επιχορηγεί χάκερ πολλή εξουσία πάνω από ορισμένα σενάρια ασφαλείας.

Μειονεκτήματα: απαιτεί ένα τεράστιο ποσό χώρου για την αποθήκευση του τεράστιου (μερικές φορές terabytes) τραπέζι ουράνιου τόξου. Επίσης, οι εισβολείς περιορίζονται στις τιμές που περιέχονται στον πίνακα (διαφορετικά πρέπει να προσθέσουν άλλο ολόκληρο πίνακα).

Μείνετε ασφαλείς από: αυτό είναι ένα δύσκολο. Τα τραπέζια Rainbow προσφέρουν ένα ευρύ φάσμα επιθετικών δυνατοτήτων. Αποφύγετε τους ιστότοπους που χρησιμοποιούν SHA1 ή MD5 ως αλγόριθμο κατακερματισμού κωδικού πρόσβασης. Αποφύγετε κάθε ιστότοπο που σας περιορίζει σε σύντομους κωδικούς πρόσβασης ή περιορίζει τους χαρακτήρες που μπορείτε να χρησιμοποιήσετε. Χρησιμοποιείτε πάντα έναν πολύπλοκο κωδικό πρόσβασης.

6. Malware / Keylogger

Ένας άλλος σίγουρος τρόπος για να χάσετε τα διαπιστευτήριά σας σύνδεσης είναι να αποφύγετε το κακόβουλο λογισμικό. Το κακόβουλο λογισμικό είναι παντού, με τη δυνατότητα να κάνει μαζικές ζημιές. Εάν η παραλλαγή κακόβουλου λογισμικού διαθέτει keylogger Ο φορητός υπολογιστής HP μπορεί να καταγράφει κάθε πάτημα πλήκτρου Ο φορητός υπολογιστής HP μπορεί να καταγράφει κάθε πάτημα πλήκτρων Εάν διαθέτετε φορητό υπολογιστή ή tablet HP, ίσως να έχετε γράψει όλα τα στοιχεία που έχετε πληκτρολογήσει και να τα αποθηκεύσετε στο σκληρό σας δίσκο. Τι είναι ωραίο. Διαβάστε περισσότερα, θα μπορούσατε να βρείτε όλους τους λογαριασμούς σας συμβιβασμένους.

Εναλλακτικά, το κακόβουλο λογισμικό θα μπορούσε να στοχεύσει συγκεκριμένα ιδιωτικά δεδομένα ή να εισαγάγει έναν Trojan απομακρυσμένης πρόσβασης για να κλέψει τα διαπιστευτήρια σας.

Πλεονεκτήματα: χιλιάδες παραλλαγές κακόβουλου λογισμικού, μερικές προσαρμόσιμες, με αρκετές μεθόδους εύκολης παράδοσης. Καλή πιθανότητα ένας μεγάλος αριθμός στόχων θα υποκύψει σε τουλάχιστον μία παραλλαγή. Μπορεί να μη εντοπιστεί, επιτρέποντας την περαιτέρω συγκομιδή ιδιωτικών δεδομένων και πιστοποιήσεων σύνδεσης.

Μειονεκτήματα: πιθανότητα το κακόβουλο λογισμικό να μην λειτουργεί ή να βρίσκεται σε καραντίνα πριν από την πρόσβαση στα δεδομένα, δεν εγγυάται ότι τα δεδομένα είναι χρήσιμα

Παραμείνετε ασφαλείς : εγκαθιστώντας και ενημερώνοντας τακτικά το λογισμικό προστασίας από ιούς και λογισμικό αντιμετώπισης ιών. Εξετάστε προσεκτικά τις πηγές λήψης. Δεν κάνετε κλικ στα πακέτα εγκατάστασης που περιέχουν το bundleware και πολλά άλλα. Αποφύγετε τις φρικτές τοποθεσίες (γνωρίζω, ευκολότερα είπε παρά γίνει). Χρησιμοποιήστε τα εργαλεία αποκλεισμού σεναρίων για να σταματήσετε τα κακόβουλα σενάρια.

7. Spidering

Σπάζοντας δεσμούς στην επίθεση λεξικού που καλύψαμε νωρίτερα. Εάν ένας χάκερ στοχεύει σε ένα συγκεκριμένο ίδρυμα ή επιχείρηση, μπορεί να δοκιμάσει μια σειρά κωδικών πρόσβασης που αφορούν την ίδια την επιχείρηση. Ο χάκερ θα μπορούσε να διαβάσει και να ταξινομήσει μια σειρά σχετικών όρων - ή να χρησιμοποιήσει μια αράχνη αναζήτησης για να κάνει τη δουλειά γι 'αυτούς.

Ίσως έχετε ακούσει τον όρο "αράχνη" πριν. Αυτές οι αράχνες αναζήτησης είναι εξαιρετικά παρόμοιες με αυτές που ανιχνεύουν μέσω του διαδικτύου, ευρετηρίαση περιεχομένου για τις μηχανές αναζήτησης. Η προσαρμοσμένη λίστα λέξεων χρησιμοποιείται στη συνέχεια στους λογαριασμούς χρηστών με την ελπίδα να βρεθεί ένας αγώνας.

Πλεονεκτήματα: μπορεί να ξεκλειδώσετε λογαριασμούς για άτομα υψηλού επιπέδου εντός ενός οργανισμού. Σχετικά εύκολο να βρεθούν μαζί και προσθέτει μια επιπλέον διάσταση σε μια επίθεση λεξικού.

Μειονεκτήματα: θα μπορούσε τελικά να καταλήξει άκαρπη, αν η ασφάλεια του οργανωτικού δικτύου είναι καλά διαμορφωμένη.

Μείνετε ασφαλείς με: πάλι, χρησιμοποιήστε μόνο ισχυρούς, κωδικούς πρόσβασης μίας χρήσης που αποτελούνται από τυχαίες συμβολοσειρές - τίποτα δεν συνδέεται με το persona, την επιχείρησή σας, την οργάνωση και ούτω καθεξής.

Ισχυρή, Μοναδική, Ενιαία Χρήση

Λοιπόν, πώς να σταματήσετε να κλέβει κάποιος χάκερ τον κωδικό πρόσβασής σας; Η πολύ σύντομη απάντηση είναι ότι δεν μπορείτε πραγματικά να είστε 100% ασφαλείς . Αλλά μπορείτε να μετριάσετε την έκθεσή σας στην ευπάθεια.

Ένα πράγμα είναι σίγουρο: η χρήση ισχυρών, μοναδικών κωδικών πρόσβασης μίας χρήσης ποτέ δεν βλάπτει κανέναν - και σίγουρα σώσει βοήθησε, σε περισσότερες από μία περιπτώσεις.

Ποια είναι η ρουτίνα προστασίας από τον κωδικό σας; Χρησιμοποιείτε πάντα ισχυρούς κωδικούς πρόσβασης μίας χρήσης; Ποιος είναι ο διαχειριστής κωδικών σας; Ας γνωρίσουμε τις σκέψεις σας παρακάτω!

Πιστωτική εικόνα: SergeyNivens / Depositphotos

![Βρέθηκαν: Αναζήτηση που είναι καλύτερο από Spotlight [Mac]](https://www.tipsandtrics.com/img/mac/668/found-searching-that-s-better-than-spotlight.png)