Μέχρι τώρα, θα πρέπει όλοι να γνωρίζουμε τους κινδύνους της διασφάλισης των δικτύων με το WEP, το οποίο έδειξα πριν από το πώς θα μπορούσατε να χάσετε σε 5 λεπτά Πώς να σπάσετε το δικό σας δίκτυο WEP για να μάθετε πόσο ανήμπορος είναι πραγματικά Πώς να σπάσετε το δικό σας WEP Δίκτυο για να μάθετε πόσο ασυναγώνιστο είναι πραγματικά Σας λέμε συνεχώς ότι χρησιμοποιώντας το WEP για να «ασφαλίσετε» το ασύρματο δίκτυό σας είναι πραγματικά ένα παιχνίδι ανόητων, όμως οι άνθρωποι το κάνουν ακόμα. Σήμερα θα ήθελα να σας δείξω ακριβώς πόσο ανασφαλής WEP είναι πραγματικά, από ... Read More. Η συμβουλή ήταν πάντοτε να χρησιμοποιείτε το WPA ή το WPA2 για να εξασφαλίσετε το δίκτυό σας, με ένα μακρύ κωδικό πρόσβασης που δεν θα μπορούσε να χαλαρώσει από την ωμή βία.

Μέχρι τώρα, θα πρέπει όλοι να γνωρίζουμε τους κινδύνους της διασφάλισης των δικτύων με το WEP, το οποίο έδειξα πριν από το πώς θα μπορούσατε να χάσετε σε 5 λεπτά Πώς να σπάσετε το δικό σας δίκτυο WEP για να μάθετε πόσο ανήμπορος είναι πραγματικά Πώς να σπάσετε το δικό σας WEP Δίκτυο για να μάθετε πόσο ασυναγώνιστο είναι πραγματικά Σας λέμε συνεχώς ότι χρησιμοποιώντας το WEP για να «ασφαλίσετε» το ασύρματο δίκτυό σας είναι πραγματικά ένα παιχνίδι ανόητων, όμως οι άνθρωποι το κάνουν ακόμα. Σήμερα θα ήθελα να σας δείξω ακριβώς πόσο ανασφαλής WEP είναι πραγματικά, από ... Read More. Η συμβουλή ήταν πάντοτε να χρησιμοποιείτε το WPA ή το WPA2 για να εξασφαλίσετε το δίκτυό σας, με ένα μακρύ κωδικό πρόσβασης που δεν θα μπορούσε να χαλαρώσει από την ωμή βία.

Λοιπόν, αποδεικνύεται ότι υπάρχει ένα σημαντικό backdoor στους περισσότερους δρομολογητές που μπορούν να εκμεταλλευτούν - με τη μορφή μιας τεχνολογίας που ονομάζεται WPS . Διαβάστε παρακάτω για να μάθετε πώς λειτουργεί ο hack, πώς να δοκιμάσετε το δικό σας δίκτυο και τι μπορείτε να κάνετε για να το αποτρέψετε.

Ιστορικό

Το ίδιο το WPA είναι αρκετά ασφαλές. Η φράση πρόσβασης μπορεί να σπάσει μόνο με ωμή δύναμη, οπότε είναι ρεαλιστικά δύσκολη, αν έχετε επιλέξει μια αδύναμη φράση πρόσβασης μιας λέξης.

Το WPS από την άλλη πλευρά είναι μια τεχνολογία ενσωματωμένη στους περισσότερους δρομολογητές wifi που σας επιτρέπει να παρακάμψετε εύκολα τον κωδικό πρόσβασης WPA είτε χρησιμοποιώντας ένα φυσικό PIN που είναι γραμμένο στην πλευρά του δρομολογητή είτε ένα κουμπί που μπορείτε να πατήσετε και στις δύο συσκευές, ζευγαρώστε τα.

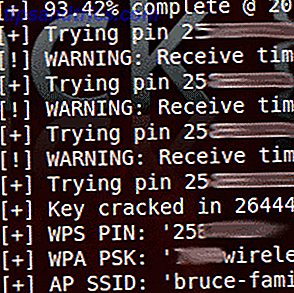

Αποδεικνύεται ότι ο κωδικός PIN WPS - ένας αλλόκοτος αριθμητικός κωδικός 8 ψηφίων - είναι πολύ ευάλωτος στις επιθέσεις βίαιης δύναμης. Υποθέτοντας έναν ευαίσθητο δρομολογητή και καλό σήμα, το WPS PIN μπορεί να χτυπηθεί σε μόλις 2 ώρες. Μόλις ληφθεί ο κωδικός PIN WPS, αποκαλύπτεται και η φράση πρόσβασης WPA.

Το Reaver, το οποίο κυκλοφόρησε από τον Craig Heffner και είναι διαθέσιμο για λήψη στο Google Code, είναι μια πρακτική εφαρμογή που μπορείτε να επισημάνετε και να πυροβολήσετε σε βιώσιμα δίκτυα. Ακολουθεί ένα βιντεοκλίπ σε δράση (μεταβείτε στο τέλος αν θέλετε να δείτε ολόκληρη τη φράση πρόσβασης που αποκαλύφθηκε στον εισβολέα) :

Ο Stefan Viehböck ανακάλυψε επίσης την ίδια ευπάθεια ανεξάρτητα και κυκλοφόρησε ένα παρόμοιο εργαλείο που μπορείτε να το κατεβάσετε. Ακολουθεί ένα βίντεο της εφαρμογής του Stefan σε δράση:

Μείωση της επίθεσης

Υπάρχουν μερικές μέθοδοι για την άμβλυνση της επίθεσης. Το πρώτο είναι να απενεργοποιήσετε εντελώς την επιλογή WPS στο δρομολογητή σας. Δυστυχώς, αυτό δεν είναι εφικτό σε κάθε δρομολογητή και είναι συνήθως ενεργοποιημένο από προεπιλογή, επομένως οι ευαίσθητοι χρήστες μη-τεχνολογίας είναι ευαίσθητοι εδώ.

Όχι μόνο αυτό, αλλά διαπίστωσα ότι στον δρομολογητή μου, η επιλογή ΑΠΕΝΕΡΓΟΠΟΙΗΣΗ WPS PIN στην πραγματικότητα δεν απενεργοποίησε το PIN που γράφτηκε στην πλευρά του δρομολογητή - μόνο το καθορισμένο από το χρήστη ΡΙΝ. Παραθέτω:

Όταν είναι απενεργοποιημένη, οι χρήστες μπορούν ακόμα να προσθέσουν έναν ασύρματο πελάτη μέσω WPS είτε με τη μέθοδο Push Button είτε με τον αριθμό PIN.

Έτσι, σε ορισμένες περιπτώσεις, φαίνεται ότι πρόκειται για ένα μόνιμο backdoor που δεν μπορεί να μετριαστεί μόνο από τις ρυθμίσεις του χρήστη.

Μια δεύτερη επιλογή είναι να απενεργοποιήσετε το ασύρματο δίκτυο εξ ολοκλήρου σε ευαίσθητες συσκευές, αν και προφανώς αυτό δεν πρόκειται να αποτελέσει βιώσιμη επιλογή για τους περισσότερους χρήστες που χρειάζονται τη λειτουργία wifi για φορητούς υπολογιστές και κινητές συσκευές.

Οι προχωρημένοι χρήστες μεταξύ σας μπορεί να σκέφτονται σε αυτό το σημείο σχετικά με το φιλτράρισμα διευθύνσεων MAC για να δημιουργήσουν μια λίστα με συγκεκριμένες συσκευές που επιτρέπεται να ενταχθούν στο δίκτυο - αλλά αυτό μπορεί εύκολα να παρακάμπτεται υπονοώντας τη διεύθυνση MAC μιας επιτρεπόμενης συσκευής.

Τέλος, οι συσκευές μπορούν να ξεκινήσουν ένα κλείδωμα όταν εντοπίζονται διαδοχικές αποτυχημένες προσπάθειες. Αυτό δεν μετριάζει εντελώς μια επίθεση, αλλά αυξάνει τον χρόνο που απαιτείται για να ολοκληρωθεί σημαντικά. Πιστεύω ότι οι δρομολογητές Netgear έχουν ενσωματωμένο αυτόματο μπλοκ 5 λεπτών, αλλά κατά τη δοκιμή μου αυτό μόνο αύξησε τον χρόνο επίθεσης που απαιτείται για περίπου μια μέρα το πολύ.

Μια ενημέρωση υλικολογισμικού θα μπορούσε να αυξήσει τον χρόνο για τον οποίο αποκλείονται οι συσκευές, αυξάνοντας έτσι εκθετικά τον συνολικό χρόνο που απαιτείται για μια επίθεση), αλλά αυτό θα χρειαστεί είτε να ξεκινήσει ο χρήστης (απίθανο για τους περισσότερους χρήστες) είτε να εκτελεστεί αυτόματα όταν ο δρομολογητής επανεκκινεί είναι συχνά η περίπτωση των καλωδιακών υπηρεσιών).

Δοκιμάστε τον εαυτό σας

Για όσους επιθυμούν να δοκιμάσουν τις δικές τους ρυθμίσεις στο σπίτι για την ευπάθεια, μπορείτε να αποκτήσετε τον πιο πρόσφατο κώδικα από το έργο Reaver στον κώδικα Google. Θα χρειαστεί κάποια γεύση από το Linux για να το δοκιμάσετε (προτείνω Backtrack), καθώς και μια κάρτα που επιτρέπει την ανεπιθύμητη παρακολούθηση wifi και την κατάλληλη σουίτα προγραμμάτων οδήγησης / aircrack. Αν μπορούσατε να ακολουθήσετε το τελευταίο μου σεμινάριο σχετικά με το σπάσιμο του WEP Πώς να σπάσετε το δικό σας δίκτυο WEP για να μάθετε πόσο ανήμπορος είναι πραγματικά Πώς να σπάσετε το δικό σας δίκτυο WEP για να μάθετε πόσο ασυναγώνιστο Είναι πραγματικά Σας λέμε συνεχώς ότι χρησιμοποιώντας το WEP για να «ασφαλίσετε» το ασύρματο δίκτυό σας είναι πραγματικά ένα παιχνίδι ανόητων, όμως οι άνθρωποι το κάνουν ακόμα. Σήμερα θα ήθελα να σας δείξω ακριβώς πόσο ανασφαλής WEP είναι πραγματικά, από ... Διαβάστε περισσότερα, αυτό θα λειτουργήσει πάρα πολύ.

Μετά τη λήψη του πακέτου, πλοηγηθείτε στον κατάλογο και πληκτρολογήστε (αντικαθιστώντας το XXXX με τον τρέχοντα αριθμό έκδοσης ή θυμηθείτε ότι μπορείτε να πατήσετε το TAB για να ολοκληρώσετε αυτόματα την εντολή για την κονσόλα με το αντίστοιχο όνομα αρχείου) :

tar-xvf reaver-XXXXX.tar.gz cd reaver-xxxxx / src ./configure make make install airmon-ng start wlan0 Θα πρέπει να δείτε κάτι σχετικά με τη δημιουργία μιας διασύνδεσης mon0. Για να σαρώσετε κατάλληλα δίκτυα, χρησιμοποιήστε:

walsh-i mon0

και για να ξεκινήσετε την επίθεση του αντιδραστήρα, πληκτρολογήστε (αντικαταστάθηκε το BSSID με το δεκαεξαδικό BSSID του δικτύου προορισμού):

reaver -i mon0 -b BSSID -vv -d 0 - κλειδώματα

Είναι αυτονόητο ότι αυτό θα ήταν ένα σοβαρό ποινικό αδίκημα καλωδίωσης για να εκτελέσετε σε οποιοδήποτε δίκτυο για το οποίο δεν έχετε ρητή άδεια να δοκιμάσετε.

Αντιμετώπιση προβλημάτων

Βεβαιωθείτε ότι έχετε διαβάσει το wiki του Reaver για μια πληρέστερη ερώτηση. Το πιο συνηθισμένο πρόβλημα που βρήκα ήταν είτε ένα πολύ αδύναμο σήμα, που σημαίνει ότι μια πλήρης χειραψία WPS δεν θα μπορούσε ποτέ να ολοκληρωθεί, ή το ίδιο PIN που επαναλαμβάνεται μαζί με ένα χρονικό όριο - αυτό οφείλεται στο κλείδωμα 5 λεπτών του δρομολογητή.

Άφησα το λογισμικό να τρέχει και μετά από λίγο καιρό θα προσπαθούσε μερικές περισσότερες ΡΙΝ, έως ότου το οικιακό μου δίκτυο έσπαζε σε λιγότερο από 8 ώρες και η 20 αλφαριθμητική, μικτή φράση στίξης που είχα επιμελώς ρυθμιστεί αποκαλύφθηκε στην οθόνη.

Θα πρέπει να ανησυχείτε;

Αυτό είναι ακόμα μια νέα επίθεση, αλλά είναι σημαντικό να γνωρίζετε τους κινδύνους και να ξέρετε πώς να προστατεύσετε τον εαυτό σας. Εάν διαπιστώσετε ότι ο δρομολογητής σας είναι ευάλωτος και έχετε έναν αριθμό υποστήριξης για να καλέσετε, σας προτείνω να ρωτήσετε πόσο καιρό θα είναι μέχρι να υπάρξει μια κατάλληλη ενημέρωση υλικολογισμικού ή πώς μπορείτε να προχωρήσετε στη διαδικασία αναβάθμισης εάν είναι ήδη διαθέσιμη.

Μερικοί χρήστες θα είναι σε θέση να αποτρέψουν εύκολα αυτή την επίθεση με μια απλή αλλαγή ρύθμισης, αλλά για τους τεράστιους αριθμούς δρομολογητών που χρησιμοποιούνται αυτό είναι ένα μόνιμο backdoor για το οποίο μόνο μια ενημέρωση υλικολογισμικού πρόκειται να μετριάσει κάπως.

Ενημερώστε μας στα σχόλια εάν έχετε οποιεσδήποτε ερωτήσεις ή καταφέρετε να το δοκιμάσετε στο δικό σας wifi.