Ένας από τους αγαπημένους μου όρους για την ασφάλεια στον κυβερνοχώρο είναι το "botnet". Περιέχει κάθε είδους εικόνες: διασυνδεδεμένα ρομπότ, λεγεώνων δικτυωμένων εργαζομένων που τροφοδοτούν ταυτόχρονα προς ένα μόνο στόχο. Εκπληκτικά, η εικόνα που η λέξη προκαλεί είναι παρόμοια με αυτή που είναι ένα botnet - τουλάχιστον σε κυκλικούς όρους.

Τα botnets αντιπροσωπεύουν ένα σοβαρό ποσό υπολογιστικής εξουσίας σε όλο τον κόσμο. Και αυτή η εξουσία είναι τακτικά (ίσως και με συνέπεια) η πηγή κακόβουλου λογισμικού, ransomware, spam και πολλά άλλα. Αλλά πώς εμφανίζονται τα botnets; Ποιος τα ελέγχει; Και πώς μπορούμε να τους σταματήσουμε;

Τι είναι το Botnet;

Ο ορισμός του botnet SearchSecurity δηλώνει ότι "ένα botnet είναι μια συλλογή συσκευών συνδεδεμένων στο διαδίκτυο, οι οποίες μπορεί να περιλαμβάνουν συσκευές PC, διακομιστές, συσκευές κινητής τηλεφωνίας και διαδικτυακές συσκευές που μολύνονται και ελέγχονται από έναν κοινό τύπο κακόβουλου λογισμικού. Οι χρήστες συχνά αγνοούν ένα botnet που μολύνει το σύστημά τους. "

Η τελευταία πρόταση του ορισμού είναι καθοριστική. Συσκευές μέσα σε ένα botnet δεν είναι συνήθως εκεί πρόθυμα. Συσκευές που έχουν μολυνθεί με ορισμένες παραλλαγές κακόβουλου λογισμικού ελέγχονται από απομακρυσμένους φορείς απειλής, γνωστούς και ως εγκληματίες του κυβερνοχώρου. Το κακόβουλο λογισμικό αποκρύπτει τις κακόβουλες δραστηριότητες του botnet στη συσκευή, καθιστώντας τον ιδιοκτήτη απληροφόρητο του ρόλου τους στο δίκτυο. Θα μπορούσατε να στέλνετε ανεπιθύμητη αλληλογραφία προσφέροντας μεγέθη δισκίων από τις χιλιάδες - χωρίς σφάλμα.

Ως εκ τούτου, συχνά αναφέρονται σε μολυσμένες συσκευές botnet Είναι ο υπολογιστής σας ένα ζόμπι; Και τι είναι ένας υπολογιστής ζόμπι; [Επεξήγηση MakeUseOf] Είναι ο υπολογιστής σας ένα ζόμπι; Και τι είναι ένας υπολογιστής ζόμπι; [MakeUseOf Εξηγεί] Έχετε αναρωτηθεί ποτέ από πού προέρχεται όλο το spam spam; Πιθανότατα λαμβάνετε εκατοντάδες ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου με ανεπιθύμητα μηνύματα. Αυτό σημαίνει ότι υπάρχουν εκατοντάδες και χιλιάδες άνθρωποι εκεί έξω, κάθονται ... Διαβάστε περισσότερα ως "ζόμπι".

Τι κάνει ένα Botnet;

Ένα botnet έχει πολλές κοινές λειτουργίες ανάλογα με την επιθυμία του χειριστή του botnet:

- Ανεπιθύμητη αλληλογραφία: Αποστολή μεγάλων όγκων spam σε όλο τον κόσμο. Για παράδειγμα, το μέσο ποσοστό spam στο παγκόσμιο εμπόριο ηλεκτρονικού ταχυδρομείου μεταξύ Ιανουαρίου και Σεπτεμβρίου ήταν 56, 69%. Όταν η εταιρία έρευνας FireEye σταμάτησε προσωρινά τη μετάβαση του διαβόητου botnet Srizbi μετά την απογοήτευση του αποκαλούμενου McColo hosting, ο παγκόσμιος ανεπιθύμητος ανεπιθύμητος κώδικας έπεσε με έναν τεράστιο αριθμό (και στην πραγματικότητα, όταν έμεινε τελικά εκτός σύνδεσης, το spam παγκοσμίως μειώθηκε προσωρινά κατά 50% περίπου).

- Malware: Παροχή κακόβουλου λογισμικού και λογισμικού υποκλοπής σε ευάλωτα μηχανήματα. Οι πόροι του Botnet αγοράζονται και πωλούνται από κακοποιούς για να προωθήσουν τις εγκληματικές τους επιχειρήσεις.

- Δεδομένα: Καταγραφή κωδικών πρόσβασης και άλλων ιδιωτικών πληροφοριών. Αυτό συνδέεται με τα παραπάνω.

- Κάντε κλικ στην απάτη: Μια μολυσμένη συσκευή επισκέπτεται ιστότοπους για τη δημιουργία ψευδών επισκεψιμότητας ιστού και εμφανίσεων διαφημίσεων.

- Bitcoin: Οι ελεγκτές Botnet κατευθύνουν άμεσα μολυσμένες συσκευές στη δική τους Bitcoin και σε άλλες κρυπτοσυχνότητες για να παράγουν κέρδη ήσυχα.

- DDoS: Οι φορείς εκμετάλλευσης του Botnet κατευθύνουν τη δύναμη των μολυσμένων συσκευών σε συγκεκριμένους στόχους, παίρνοντας τους εκτός σύνδεσης σε επιθέσεις διανομής-άρνησης υπηρεσίας.

Οι φορείς εκμετάλλευσης botnet συνήθως μετατρέπουν τα δίκτυά τους σε ορισμένες από αυτές τις λειτουργίες για να παράγουν κέρδη. Για παράδειγμα, οι φορείς εκμετάλλευσης botnet που αποστέλλουν ιατρικό ανεπιθύμητο μήνυμα στους Αμερικανούς πολίτες είναι επίσης ιδιοκτήτες των φαρμακείων που παραδίδουν τα εμπορεύματα. (Ναι, υπάρχουν πραγματικά προϊόντα στο τέλος του ηλεκτρονικού ταχυδρομείου. Το Spam Nation του Brian Krebs είναι μια εξαιρετική ματιά σε αυτό.)

Spam Nation: Η εσωτερική ιστορία της οργανωμένης εγκληματικότητας στον κυβερνοχώρο - από την παγκόσμια επιδημία στην εμπρόσθια πόρτα σας Spam Nation: Η εσωτερική ιστορία της οργανωμένης εγκληματικότητας στον κυβερνοχώρο - από την παγκόσμια επιδημία στην μπροστινή πόρτα σας Αγοράστε τώρα στο Amazon $ 9.31

Τα σημαντικά botnets έχουν αλλάξει κάπως την κατεύθυνση τα τελευταία χρόνια. Ενώ ιατρικά και άλλα παρόμοια είδη spam ήταν εξαιρετικά κερδοφόρα για μεγάλο χρονικό διάστημα, κυβερνητικές καταστολές σε αρκετές χώρες έσπαζαν κέρδη. Ως εκ τούτου, ο αριθμός των μηνυμάτων ηλεκτρονικού ταχυδρομείου που φέρουν κακόβουλη προσκόλληση αυξήθηκε σε ένα στα 359 μηνύματα ηλεκτρονικού ταχυδρομείου, σύμφωνα με την έκθεση Intelligence της Symantec για το Ιούλιο του 2017.

Τι φαίνεται ένα Botnet;

Γνωρίζουμε ότι ένα botnet είναι ένα δίκτυο μολυσμένων υπολογιστών. Ωστόσο, τα βασικά συστατικά και η πραγματική αρχιτεκτονική του botnet είναι ενδιαφέροντα να εξεταστούν.

Αρχιτεκτονική

Υπάρχουν δύο κύριες αρχιτεκτονικές botnet:

- Μοντέλο πελάτη-διακομιστή: Ένα botnet πελάτη-εξυπηρετητή συνήθως χρησιμοποιεί έναν πελάτη συνομιλίας (πρώην IRC, αλλά τα σύγχρονα botnets έχουν κάνει χρήση τηλεγράφων και άλλων κρυπτογραφημένων υπηρεσιών ανταλλαγής μηνυμάτων), στον τομέα ή στον ιστότοπο για επικοινωνία με το δίκτυο. Ο χειριστής στέλνει ένα μήνυμα στον εξυπηρετητή, το αναμεταδίδει σε πελάτες, οι οποίοι εκτελούν την εντολή. Αν και η υποδομή του botnet διαφέρει από βασική σε πολύπλοκη, μια συγκεντρωμένη προσπάθεια μπορεί να απενεργοποιήσει ένα botnet πελάτη-διακομιστή.

- Peer-to-Peer: Ένα botnet peer-to-peer (P2P) προσπαθεί να σταματήσει τα προγράμματα ασφαλείας και τους ερευνητές που αναγνωρίζουν συγκεκριμένους διακομιστές C2 δημιουργώντας ένα αποκεντρωμένο δίκτυο. Ένα δίκτυο P2P είναι πιο προηγμένο 10 Όροι δικτύωσης που πιθανότατα δεν γνωρίζατε και τι σημαίνουν 10 Όροι δικτύωσης που πιθανότατα δεν γνωρίζατε ποτέ Και τι σημαίνουν Εδώ θα διερευνήσουμε 10 κοινούς όρους δικτύωσης, τι σημαίνουν και πού είναι πιθανό να συναντήσετε τους. Διαβάστε περισσότερα, με διάφορους τρόπους, από ένα μοντέλο πελάτη-διακομιστή. Επιπλέον, η αρχιτεκτονική τους διαφέρει από το πώς οραματίζονται οι περισσότεροι. Αντί για ένα μόνο δίκτυο διασυνδεδεμένων μολυσμένων συσκευών που επικοινωνούν μέσω διευθύνσεων IP, οι χειριστές προτιμούν να χρησιμοποιούν συσκευές ζόμπι συνδεδεμένες σε κόμβους, με τη σειρά τους συνδεδεμένες μεταξύ τους και με τον κύριο διακομιστή επικοινωνίας. Η ιδέα είναι ότι υπάρχουν απλά πάρα πολλοί διασυνδεδεμένοι αλλά χωριστοί κόμβοι για να καταλάβουν ταυτόχρονα.

Εντολή και έλεγχος

Οι εντολές και οι έλεγχοι (μερικές φορές γραπτές C & C ή C2) πρωτόκολλα έρχονται σε διάφορες μορφές:

- Telnet: Τα δίκτυα Telnet είναι σχετικά απλά, χρησιμοποιώντας μια δέσμη ενεργειών για να σαρώσετε διευθύνσεις IP για τις προεπιλεγμένες συνδέσεις διακομιστή telnet και SSH για να προσθέσετε ευάλωτες συσκευές για να προσθέσετε bots.

- IRC: Τα δίκτυα IRC προσφέρουν μια εξαιρετικά χαμηλού εύρους ζώνης επικοινωνία για το πρωτόκολλο C2. Η δυνατότητα γρήγορης εναλλαγής των καναλιών παρέχει κάποια πρόσθετη ασφάλεια για τους φορείς εκμετάλλευσης του botnet, αλλά επίσης σημαίνει ότι οι μολυσμένοι πελάτες αποκόπτονται εύκολα από το botnet αν δεν λαμβάνουν ενημερωμένες πληροφορίες για τα κανάλια. Η κυκλοφορία του IRC είναι σχετικά εύκολο να εξεταστεί και να απομονωθεί, πράγμα που σημαίνει ότι πολλοί φορείς εκμετάλλευσης έχουν απομακρυνθεί από αυτή τη μέθοδο.

- Τομείς: Ορισμένα μεγάλα botnets χρησιμοποιούν τομείς και όχι πελάτη μηνυμάτων για έλεγχο. Οι μολυσμένες συσκευές έχουν πρόσβαση σε έναν συγκεκριμένο τομέα που εξυπηρετεί μια λίστα εντολών ελέγχου, επιτρέποντας εύκολα αλλαγές και ενημερώσεις εν κινήσει. Το μειονέκτημα είναι η απαίτηση για μεγάλο εύρος ζώνης για μεγάλα botnets, καθώς και η σχετική ευκολία με την οποία τερματίζονται οι υπόνοιες τομέων ελέγχου. Ορισμένοι φορείς εκμετάλλευσης χρησιμοποιούν τη λεγόμενη αλεξίσφαιρη φιλοξενία για να λειτουργούν εκτός της δικαιοδοσίας χωρών με αυστηρό ποινικό δίκαιο διαδικτύου.

- P2P: Ένα P2P πρωτόκολλο συνήθως υλοποιεί ψηφιακή υπογραφή χρησιμοποιώντας ασύμμετρη κρυπτογράφηση (ένα δημόσιο και ένα ιδιωτικό κλειδί). Σημαίνει ότι ενώ ο χειριστής κρατά το ιδιωτικό κλειδί, είναι εξαιρετικά δύσκολο (ουσιαστικά αδύνατο) να εκδίδει διαφορετικές εντολές στο όνομα του botnet. Ομοίως, η έλλειψη ενός μόνο καθορισμένου εξυπηρετητή C2 καθιστά την επίθεση και την καταστροφή ενός botnet P2P πιο δύσκολη από τα αντίστοιχά του.

- Άλλοι: Με την πάροδο των ετών, έχουμε δει λειτουργούς του botnet να χρησιμοποιούν μερικά ενδιαφέροντα κανάλια εντολών και ελέγχου. Αυτοί που έρχονται αμέσως στο μυαλό είναι τα κανάλια κοινωνικών μέσων όπως το Android Twitoor botnet που ελέγχεται μέσω του Twitter ή το Mac.Backdoor.iWorm που εκμεταλλεύτηκε το διακομιστή Minecraft subreddit για να ανακτήσει τις διευθύνσεις IP για το δίκτυό του. Το Instagram δεν είναι ασφαλές. Το 2017, η Turla, μια ομάδα κυβερνο-κατασκοπείας με στενούς δεσμούς με τη ρωσική νοημοσύνη, χρησιμοποίησε σχόλια για τις φωτογραφίες του Britney Spears Instagram για να αποθηκεύσει τη θέση ενός διακομιστή C2 διανομής κακόβουλου λογισμικού.

Ζόμπι

Το τελευταίο κομμάτι του παζλ του botnet είναι οι μολυσμένες συσκευές (δηλαδή τα ζόμπι).

Οι υπεύθυνοι του Botnet σκοπίμως αναζητούν και μολύνουν ευάλωτες συσκευές για να επεκτείνουν τη λειτουργική τους ισχύ. Παραθέσαμε τις βασικές χρήσεις του botnet παραπάνω. Όλες αυτές οι λειτουργίες απαιτούν υπολογιστική ισχύ. Επιπλέον, οι χειριστές του botnet δεν είναι πάντα φιλικοί μεταξύ τους, μετατρέποντας την ισχύ των μολυσμένων μηχανών τους ο ένας στον άλλο.

Η συντριπτική πλειοψηφία των ιδιοκτητών συσκευών ζόμπι δεν γνωρίζουν το ρόλο τους στο botnet. Ωστόσο, κατά περιόδους, το malware του botnet λειτουργεί ως αγωγός για άλλες παραλλαγές κακόβουλου λογισμικού.

Αυτό το βίντεο ESET δίνει μια ωραία εξήγηση ως προς τον τρόπο επέκτασης των botnet:

Τύποι συσκευών

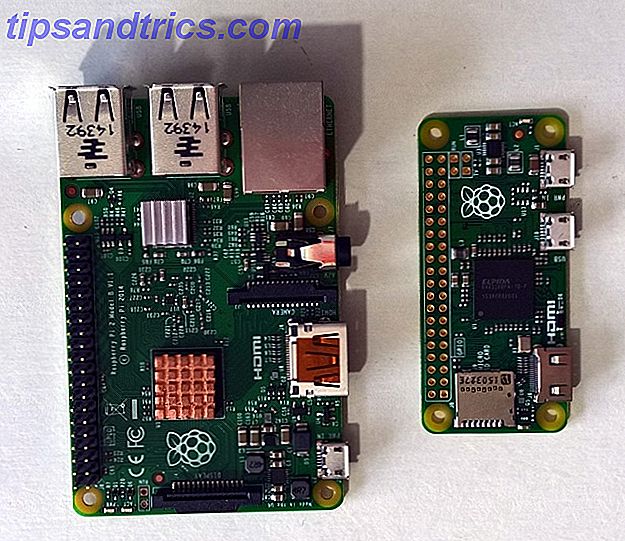

Οι δικτυωμένες συσκευές έρχονται online με εκπληκτικό ρυθμό. Και τα botnets δεν είναι μόνο για το κυνήγι ενός υπολογιστή ή Mac. Όπως θα διαβάσετε περισσότερα στην παρακάτω ενότητα, οι συσκευές Internet of Things είναι εξίσου ευαίσθητες (αν όχι περισσότερες) με τις παραλλαγές malware του botnet. Ειδικά αν αναζητηθούν εξαιτίας της τρομακτικής τους ασφάλειας.

Αν είπα στους γονείς μου να επιστρέψουν την ολοκαίνουργια έξυπνη τηλεόραση που έδωσαν προς πώληση επειδή η IOT είναι άγρια ανασφαλής, αυτό μου κάνει καλή κόρη ή κακή κόρη;

Ρώτησα αν μπορεί να ακούει φωνητικές εντολές, είπαν ναι. Έκανα ένα κτυπώντας ήχο. Είπαν ότι θα μιλήσουμε αύριο.- Τάνια Γιάνκα (@shehackspurple) 28 Δεκεμβρίου 2017

Επίσης, τα smartphones και τα tablet δεν είναι ασφαλή. Το Android έχει δει πολλά botnets τα τελευταία χρόνια. Το Android είναι ένας εύκολος στόχος Πώς το Malware μπαίνει στο Smartphone σας; Πώς το Malware μπαίνει στο Smartphone σας; Γιατί οι προμηθευτές κακόβουλων προγραμμάτων θέλουν να μολύνουν το smartphone σας με μια μολυσμένη εφαρμογή και πώς εισέρχεται το κακόβουλο πρόγραμμα σε μια εφαρμογή για κινητά; Διαβάστε περισσότερα: είναι ανοικτού κώδικα, έχει πολλές εκδόσεις λειτουργικού συστήματος και πολλές αδυναμίες σε οποιαδήποτε στιγμή. Μην χαίρεσαι τόσο γρήγορα, τους χρήστες του iOS. Έχουν υπάρξει μερικές παραλλαγές κακόβουλου λογισμικού που απευθύνονται σε κινητές συσκευές της Apple, αν και συνήθως περιορίζονται σε jailbroken iPhones με ευπάθειες ασφαλείας.

Ένας άλλος κεντρικός στόχος συσκευής botnet είναι ένας ευάλωτος δρομολογητής 10 τρόποι ο δρομολογητής σας δεν είναι τόσο ασφαλής όσο σκέφτεστε 10 τρόποι Ο δρομολογητής σας δεν είναι τόσο ασφαλής όσο σκέφτεστε Εδώ είναι 10 τρόποι με τους οποίους ο δρομολογητής σας θα μπορούσε να εκμεταλλευτεί οι χάκερ και οι ασύρματοι αεροπειρατές . Διαβάστε περισσότερα . Οι δρομολογητές που χρησιμοποιούν παλιό και ανασφαλές υλικολογισμικό είναι εύκολοι στόχοι για τα botnets και πολλοί ιδιοκτήτες δεν θα αντιληφθούν ότι η διαδικτυακή πύλη τους φέρει μόλυνση. Ομοίως, ένα απλά καταπληκτικό ποσό χρηστών του διαδικτύου αποτυγχάνει να αλλάξει τις προεπιλεγμένες ρυθμίσεις στους δρομολογητές τους. 3 Προεπιλεγμένοι κωδικοί πρόσβασης Πρέπει να αλλάξετε και γιατί 3 Προκαθορισμένοι κωδικοί πρόσβασης πρέπει να αλλάξετε & γιατί οι κωδικοί πρόσβασης είναι ενοχλητικοί αλλά απαραίτητοι. Πολλοί άνθρωποι έχουν την τάση να αποφεύγουν κωδικούς πρόσβασης όπου είναι δυνατόν και είναι στην ευχάριστη θέση να χρησιμοποιούν προεπιλεγμένες ρυθμίσεις ή τον ίδιο κωδικό πρόσβασης για όλους τους λογαριασμούς τους. Αυτή η συμπεριφορά μπορεί να κάνει τα δεδομένα σας και ... Διαβάστε περισσότερα μετά την εγκατάσταση. Όπως και οι συσκευές IoT, αυτό επιτρέπει στο κακόβουλο λογισμικό να μεταδίδεται με εκπληκτικό ρυθμό, με ελάχιστη αντίσταση στην μόλυνση χιλιάδων συσκευών.

Κάνοντας Botnet

Η κατάργηση ενός botnet δεν είναι εύκολο έργο, για διάφορους λόγους. Μερικές φορές η αρχιτεκτονική του botnet επιτρέπει σε έναν χειριστή να ανοικοδομήσει γρήγορα. Σε άλλες περιπτώσεις, το botnet είναι απλά πάρα πολύ μεγάλο για να καταρρεύσει με ένα χτύπημα. Η πλειοψηφία των καταργημάτων του botnet απαιτεί συντονισμό μεταξύ ερευνητών ασφαλείας, κυβερνητικών υπηρεσιών και άλλων hackers, μερικές φορές στηριζόμενες σε συμβουλές ή απροσδόκητα backdoors.

Ένα σημαντικό πρόβλημα που αντιμετωπίζουν οι ερευνητές της ασφάλειας είναι η σχετική ευκολία με την οποία οι χειριστές copycat αρχίζουν να χρησιμοποιούν το ίδιο κακόβουλο λογισμικό.

GameOver Zeus

Πάω να χρησιμοποιήσω το botnet GameOver Zeus (GOZ) ως παράδειγμα κατάπαυσης. Το GOZ ήταν ένα από τα μεγαλύτερα πρόσφατα botnets, που πιστεύεται ότι έχει πάνω από ένα εκατομμύριο μολυσμένες συσκευές στο αποκορύφωμά του. Η αρχική χρήση του botnet ήταν η νομισματική κλοπή (διανομή του CryptoLocker ransomware) Ιστορία του Ransomware: Πού ξεκίνησε και πού πηγαίνει μια ιστορία του Ransomware: Πού ξεκίνησε και πού πηγαίνει Ransomware χρονολογείται από τα μέσα της δεκαετίας του 2000 και όπως πολλές απειλές για την ασφάλεια των υπολογιστών, που προέρχεται από τη Ρωσία και την ανατολική Ευρώπη προτού εξελιχθεί για να γίνει μια ολοένα και πιο ισχυρή απειλή, αλλά τι κάνει το μέλλον για το ransomware;) και το spam mail και χρησιμοποιώντας έναν εξειδικευμένο αλγόριθμο δημιουργίας πεδίων σε ομότιμη βάση φαίνεται να είναι ασταθής.

Ένας αλγόριθμος δημιουργίας τομέα επιτρέπει στο botnet να προ-παραγάγει μακρές λίστες τομέων για χρήση ως "σημεία rendezvous" για το κακόβουλο λογισμικό του botnet. Τα πολλαπλά σημεία ραντεβού καθιστούν τη διακοπή της εξάπλωσης σχεδόν αδύνατη, καθώς μόνο οι χειριστές γνωρίζουν τη λίστα των τομέων.

Το 2014, μια ομάδα ερευνητών στον τομέα της ασφάλειας, σε συνεργασία με το FBI και άλλους διεθνείς οργανισμούς, εξαναγκάστηκε τελικά να αποκτήσει το GameOver Zeus offline, στην επιχείρηση Tovar. Δεν ήταν εύκολο. Αφού παρατήρησε τις ακολουθίες καταχώρησης τομέα, η ομάδα κατέγραψε περίπου 150.000 τομείς στους έξι μήνες που προηγήθηκαν της έναρξης της λειτουργίας. Αυτό ήταν να εμποδίσει οποιαδήποτε μελλοντική καταχώρηση τομέα από τους φορείς εκμετάλλευσης του botnet.

Στη συνέχεια, αρκετοί ISP έδωσαν τον έλεγχο λειτουργίας των κόμβων μεσολάβησης της GOZ, που χρησιμοποιούν οι φορείς εκμετάλλευσης του botnet για να επικοινωνούν μεταξύ των εξυπηρετητών εντολών και ελέγχου και του πραγματικού botnet. Ο Elliot Peterson, ο επικεφαλής της έρευνας στο FBI για την επιχείρηση Tovar, δήλωσε: «Ήμασταν σε θέση να πείσουμε τα bots ότι είμαστε καλές να μιλήσουμε, αλλά όλοι οι συνομήλικοι και οι υπεργείροι και οι υπερκοινοί που ελέγχονταν από τους κακούς ήταν κακό να μιλήσουν να αγνοηθεί. "

Ο ιδιοκτήτης του Botnet Evgeniy Bogachev (σε απευθείας σύνδεση ψευδώνυμο Slavik) συνειδητοποίησε ότι η κατάπαυση ήταν στη θέση του μετά από μία ώρα και προσπάθησε να πολεμήσει για άλλες τέσσερις ή πέντε ώρες πριν "παραχωρήσει" την ήττα.

Κατά συνέπεια, οι ερευνητές μπόρεσαν να σπάσουν την περιβόητη κρυπτογράφηση CryptoLocker ransomware, δημιουργώντας δωρεάν εργαλεία αποκρυπτογράφησης για τα θύματα CryptoLocker Is Dead: Εδώ είναι πώς μπορείτε να πάρετε τα αρχεία σας πίσω! Το CryptoLocker είναι νεκρό: Εδώ είναι πώς μπορείτε να πάρετε τα αρχεία σας πίσω! Διαβάστε περισσότερα .

Τα Botnets του Διαδικτύου είναι διαφορετικά

Τα μέτρα για την καταπολέμηση του GameOver Zeus ήταν εκτεταμένα αλλά απαραίτητα. Παρουσιάζει ότι η τεράστια ισχύς ενός έξυπνα κατασκευασμένου botnet απαιτεί μια σφαιρική προσέγγιση στον μετριασμό, απαιτώντας "καινοτόμες νομικές και τεχνικές τακτικές με τα παραδοσιακά εργαλεία επιβολής του νόμου", καθώς και "ισχυρές εργασιακές σχέσεις με εμπειρογνώμονες του ιδιωτικού τομέα και ομολόγους τους σε περισσότερα από 10 χώρες σε όλο τον κόσμο. "

Αλλά δεν είναι όλα τα botnets τα ίδια. Καθώς ένα botnet συναντά το τέλος του, ένας άλλος χειριστής μαθαίνει από την καταστροφή.

Το 2016, το μεγαλύτερο και κακότερο botnet ήταν ο Mirai. Πριν από τη μερική κατάργησή του, το botnet Mirai του Internet των Things έπληξε αρκετούς σημαντικούς στόχους Γιατί το κρυπτογραφικό σας νόμισμα δεν είναι τόσο ασφαλές όσο νομίζετε γιατί το κρυπτογραφικό σας νόμισμα δεν είναι τόσο ασφαλές όσο νομίζετε ότι το Bitcoin συνεχίζει να χτυπάει νέα υψηλά. Κρυπτοεμφανιζόμενος νεοεισερχόμενος Η Ethereum απειλεί να εκραγεί στη δική της φούσκα. Το ενδιαφέρον για το blockchain, την εξόρυξη και την κρυπτογράφηση είναι σε υψηλό επίπεδο. Γιατί λοιπόν οι ενθουσιώδεις κρυπτοκράτειοι απειλούνται; Διαβάστε περισσότερα με συγκλονιστικές επιθέσεις DDoS. Μια τέτοια επίθεση χτύπησε το blog του ερευνητή Brian Krebs με 620 Gbps, αναγκάζοντας τελικά την προστασία DDoS του Krebs για να τον αποβάλει ως πελάτης. Μια άλλη επίθεση τις επόμενες μέρες χτύπησε τον πάροχο της φιλοξενίας cloud hosting OVH με 1, 2Tbps στη μεγαλύτερη επίθεση που είχε δει ποτέ. Η παρακάτω εικόνα δείχνει πόσες χώρες έπληξε το Mirai.

Παρόλο που ο Mirai δεν ήταν καν κοντά στο να είναι το μεγαλύτερο botnet που παρατηρήθηκε ποτέ, παρήγαγε τις μεγαλύτερες επιθέσεις. Ο Mirai έκανε καταστροφική χρήση των αχρήστων των γελοία ανασφαλών συσκευών IoT Είναι το έξυπνο σπίτι σας σε κίνδυνο από το Internet των πραγμάτων ευπάθειες; Είναι το έξυπνο σπίτι σας σε κίνδυνο από το Internet των πραγμάτων ευπάθειες; Είναι ασφαλές το Διαδίκτυο των πραγμάτων; Θα το ελπίζατε, αλλά μια πρόσφατη μελέτη έχει επισημάνει ότι οι ανησυχίες για την ασφάλεια που εγείρονται πριν από αρκετά χρόνια δεν έχουν ακόμη αντιμετωπιστεί. Μπορείτε έξυπνο σπίτι μπορεί να είναι σε κίνδυνο. Διαβάστε περισσότερα, χρησιμοποιώντας μια λίστα με 62 ανασφαλείς προεπιλεγμένους κωδικούς πρόσβασης για τη συσσώρευση συσκευών (admin / admin ήταν στην κορυφή της λίστας, πηγαίνετε στο σχήμα).

Ο ερευνητής ασφάλειας Marcus Hutchins (γνωστός και ως MalwareTech) εξηγεί ότι μέρος της αιτίας για τη μαζική εξουσία του Mirai είναι ότι η πλειοψηφία των συσκευών του Διαδικτύου κάθεται εκεί χωρίς να κάνει τίποτα μέχρι να ζητηθεί. Αυτό σημαίνει ότι είναι σχεδόν πάντα συνδεδεμένοι και σχεδόν πάντα διαθέτουν πόρους δικτύου. Ένας παραδοσιακός φορέας εκμετάλλευσης του botnet θα αναλύσει ανάλογα τις περιόδους μέγιστης ισχύος και τις επιθέσεις χρόνου. Τα λεωφορεία του IoT, όχι τόσο.

Έτσι, καθώς οι συσκευές IoT που δεν έχουν ρυθμιστεί σωστά, γίνονται online, αυξάνεται η πιθανότητα εκμετάλλευσης.

Διαμονή σε ασφαλή κατάσταση

Έχουμε μάθει για το τι κάνει ένα botnet, πώς μεγαλώνει και πολλά άλλα. Αλλά πώς μπορείτε να σταματήσετε τη συσκευή να γίνει μέρος ενός; Λοιπόν, η πρώτη απάντηση είναι απλή: ενημερώστε το σύστημά σας Πώς να καθορίσει τα Windows 10: Συνήθεις ερωτήσεις για αρχάριους Πώς να καθορίσει τα Windows 10: Συχνές ερωτήσεις ενός αρχαρίου Θέλετε κάποια βοήθεια με τα Windows 10; Απαντούμε στις πιο συχνές ερωτήσεις σχετικά με τη χρήση και τη διαμόρφωση των Windows 10. Διαβάστε περισσότερα. Οι τακτικές ενημερώσεις δημιουργούν τρωτά τρύπες στο λειτουργικό σας σύστημα, με τη σειρά τους να κόβουν τις λεωφόρους για εκμετάλλευση.

Το δεύτερο είναι να κατεβάσετε και να ενημερώσετε ένα πρόγραμμα προστασίας από ιούς και ένα πρόγραμμα αντιμετώπισης ιών. Υπάρχουν πολυάριθμες δωρεάν σουίτες προστασίας από ιούς που προσφέρουν εξαιρετική προστασία με χαμηλή επίπτωση. Επενδύστε σε ένα πρόγραμμα κατά του κακόβουλου λογισμικού, όπως το Malwarebytes Ο πλήρης οδηγός αφαίρεσης κακόβουλων προγραμμάτων Ο πλήρης οδηγός αφαίρεσης κακόβουλων προγραμμάτων Malware είναι παντού αυτές τις μέρες και η εξάλειψη κακόβουλου λογισμικού από το σύστημά σας είναι μια χρονοβόρα διαδικασία που απαιτεί καθοδήγηση. Εάν πιστεύετε ότι ο υπολογιστής σας είναι μολυσμένος, αυτός είναι ο οδηγός που χρειάζεστε. Διαβάστε περισσότερα . Μια συνδρομή Malwarebytes Premium θα σας επαναφέρει 24, 95 δολάρια για το έτος, δίνοντάς σας προστασία από κακόβουλα προγράμματα σε πραγματικό χρόνο. Αξίζει καλά την επένδυση, κατά τη γνώμη μου.

Τέλος, αρπάξτε κάποια πρόσθετη ασφάλεια του προγράμματος περιήγησης. Τα κιτ κίνησης από exploit είναι μια ενόχληση, αλλά μπορούν εύκολα να αποφευχθούν όταν χρησιμοποιείτε μια επέκταση αποκλεισμού script όπως uBlock Origin What Is Cryptojacking και πώς μπορείτε να το αποφύγετε; Τι είναι Cryptojacking και πώς μπορείτε να το αποφύγετε; Μια νέα απειλή για την ασφάλεια είναι στην πόλη: cryptojacking, στην οποία ο υπολογιστής σας πειραματίζεται για τη δημιουργία Bitcoins. Αλλά πόσο διαδεδομένο είναι και πώς μπορείτε να σταματήσετε να υπονομεύεται το σύστημα σας με αυτόν τον τρόπο; Διαβάστε περισσότερα .

Ο υπολογιστής σας ήταν μέρος ενός botnet; Πώς συνειδητοποιήσατε; Ανακαλύψατε ποια λοίμωξη χρησιμοποιούσε τη συσκευή σας; Ενημερώστε μας τις εμπειρίες σας παρακάτω!